Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

Tags

- TCP

- 시스템해킹

- 비박스

- 소프트웨어

- 알고리즘

- System

- ftz

- 웹

- 네트워크보안

- bee-box

- hacking

- network

- 웹해킹

- 리버싱

- dreamhack

- 순서도

- 모의해킹

- CodeEngn

- 해킹

- webhacking

- 시스템

- WarGame

- Web

- 워게임

- 소프트웨어보안

- reversing

- 드림핵

- Webhaking

- 네트워크

- XSS

Archives

- Today

- Total

Without a Break

[Dreamhack] blind-command 본문

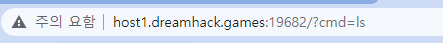

문제 사이트에 접속하면 다음과 같은 화면이 나온다.

command 문제라서 주소창에 명령어를 입력해봤지만 실행되지 않는다.

문제 코드를 확인하니 GET 메소드일 때는 실행이 안되고, GET 이외의 메소드일 때만 명령어가 실행된다는 것을 알 수 있었다.

버프 스위트를 사용해 문제 사이트의 패킷을 가로채서 리피터로 보낸다.

리피터로 보낸 후 GET 메소드를 HEAD 메소드로 바꿔주고, flag.py의 내용을 request bin으로 생성한 링크로 전송하는 코드를 작성한다.

요청을 수정하고 send 버튼을 눌러줬다.

전송 버튼을 누르면 요청에 대한 응답이 잘 이루어졌다는 200 OK가 나타난다.

request bin을 확인하면 요청한 응답이 제대로 와서 플래그를 확인할 수 있다.

'Web > Wargame' 카테고리의 다른 글

| [Dreamhack] php-1 (0) | 2022.11.10 |

|---|---|

| [Dreamhack] proxy-1 (0) | 2022.11.10 |

| [Dreamhack] web-ssrf (0) | 2022.11.04 |

| [Dreamhack] file-download-1 (0) | 2022.11.01 |

| [Dreamhack] image-storage (0) | 2022.11.01 |