Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

Tags

- CodeEngn

- 네트워크보안

- 드림핵

- XSS

- WarGame

- bee-box

- 웹해킹

- 순서도

- webhacking

- Web

- 워게임

- ftz

- 시스템

- 웹

- network

- hacking

- reversing

- 시스템해킹

- 소프트웨어보안

- 해킹

- TCP

- dreamhack

- 모의해킹

- System

- 비박스

- 네트워크

- Webhaking

- 소프트웨어

- 리버싱

- 알고리즘

Archives

- Today

- Total

Without a Break

기초 정적 분석 - Lab01-03.exe 본문

1) Virustotal에 업로드 하고 보고서를 확인하자. 기존 안티바이러스 정의된 것과 일치하는가?

악성코드로 판단된다.

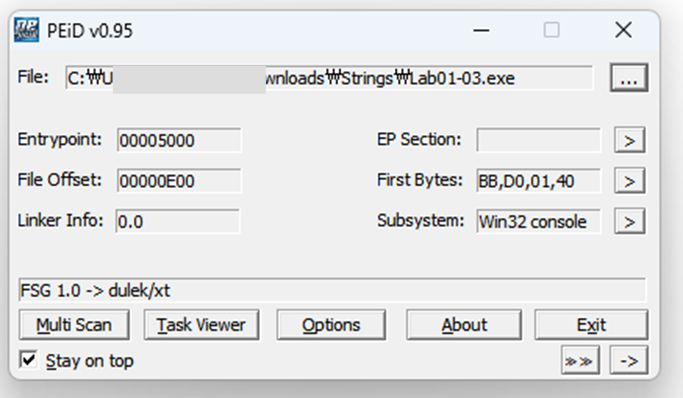

2) 패킹이나 난독화의 흔적이 있는가? 이유는?

FSG로 패킹되어 있다.

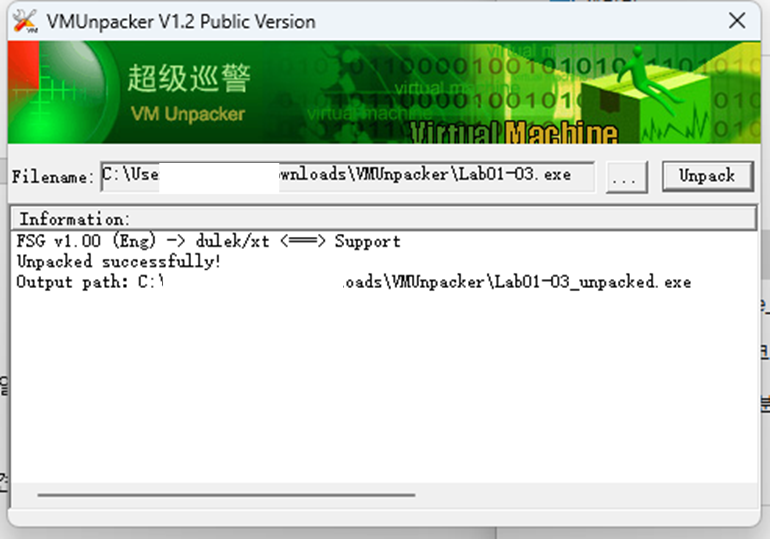

VMUnpacker를 사용해 언패킹을 해줬다.

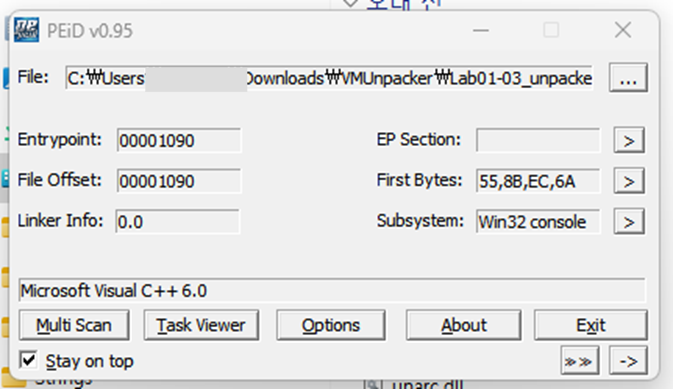

언패킹한 파일을 확인해보니 Microsoft Visual C++에서 작성된 것을 확인할 수 있었다.

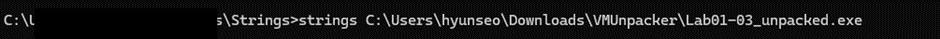

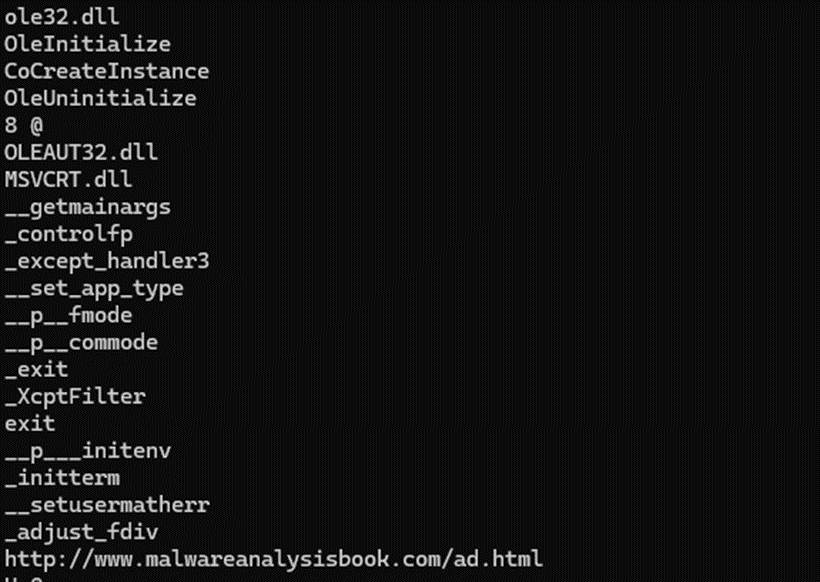

3) 임포트를 보고 악성코드의 기능을 알아 낼 수 있는가? 그렇다면 어떤 임포트를 보고 알 수 있었는가?

언패킹한 파일을 VirusTotal로 열어준다.

ole32.dll의 CoCreateInstance는 기본 초기화된 instance 생성한다.

4) 감염된 장비에서 이 악성코드를 발견하기 위해 사용한 네트워크 기반의 증거는 무엇인가?

URL이 있는 것을 보아 해당 URL에서 인스턴스를 생성하여 악성 행위를 할 것으로 추측된다.

'Reversing > 윈도우즈보안과악성코드기초' 카테고리의 다른 글

| 기초 동적 분석 - Lab01-01 (0) | 2024.04.20 |

|---|---|

| 기초 정적 분석 - Lab01-04.exe (0) | 2024.04.12 |

| 기초 정적 분석 - Lab01-02.exe (0) | 2024.04.12 |

| 기초 정적 분석 - Lab01-01.exe, Lab01-01.dll (1) | 2024.04.12 |

| PE 파일헤더와 섹션 (1) | 2024.04.06 |