Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

Tags

- 워게임

- reversing

- Web

- ftz

- network

- 알고리즘

- 순서도

- 소프트웨어

- 네트워크보안

- 시스템

- XSS

- dreamhack

- CodeEngn

- 모의해킹

- 시스템해킹

- hacking

- System

- 드림핵

- 네트워크

- 웹

- Webhaking

- 리버싱

- bee-box

- 해킹

- 비박스

- WarGame

- 소프트웨어보안

- webhacking

- TCP

- 웹해킹

Archives

- Today

- Total

Without a Break

Snort 네트워크, 전송 기반 탐지 본문

FTP 실습

Xubuntu에서 local.rules에 가서 룰을 수정한다.

$ sudo snort -A console -q -u snort -g snort -c /etc/snort/snort.confXubuntu에서 snort를 실행하고, Kali로 이동한다.

Xubuntu에서 snort를 실행하고 Kali에서 ftp 연결을 실행하면 연결 실패함.

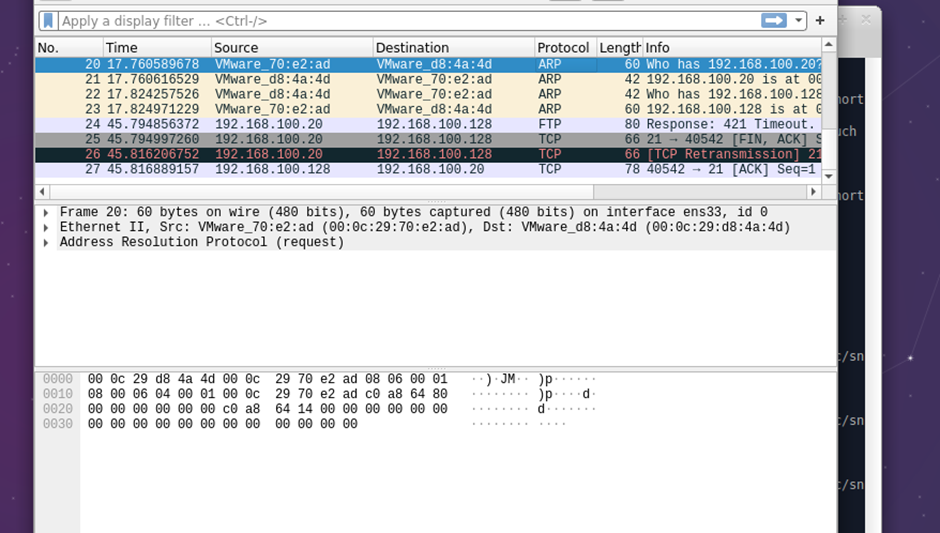

Xubuntu에서 wireshark > ens33 을 실행 후,

Kali에서 ls 다시 입력한다.

Xubuntu의 wireshark에서 탐지가 된다.

프로토콜이 FTP인 패킷에서 오른쪽 마우스 > Follow > TCP Stream

정보를 확인 할 수 있다.

FTP 연결 차단

$ sudo vim /etc/snort/rules/local.rules

local.rules에 가서 룰을 수정한다.

$ sudo snort -A console -q -u snort -g snort -c /etc/snort/snort.confXubuntu에서 snort를 실행한다.

Xubuntu FTP에 접속하면, 연결이 실패하는 것을 볼 수 있다.

'Network > 침입탐지와차단시스템' 카테고리의 다른 글

| 메타스플로잇 프로를 이용한 네트워크 패킷 분석 (0) | 2023.06.01 |

|---|---|

| 메타스플로잇 이용한 FTP 익명연결 공격과 와이어샤크 패킷 분석 (0) | 2023.05.26 |

| Snort 설치와 설정, 기본 사용 (1) | 2023.05.25 |

| mysql 데이터베이스 해킹 흔적 패킷 분석 (0) | 2023.05.17 |

| IPtables 응용 - 2 (0) | 2023.05.17 |