Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

Tags

- 네트워크

- 네트워크보안

- 웹해킹

- 리버싱

- 알고리즘

- 해킹

- 순서도

- 워게임

- 소프트웨어보안

- 비박스

- CodeEngn

- TCP

- 시스템해킹

- WarGame

- System

- Web

- Webhaking

- dreamhack

- 시스템

- 드림핵

- 모의해킹

- XSS

- network

- 웹

- bee-box

- 소프트웨어

- ftz

- reversing

- webhacking

- hacking

Archives

- Today

- Total

Without a Break

클라이언트에서 FTP 접속 본문

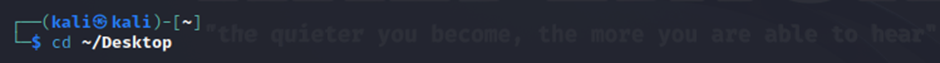

Desktop 디렉토리로 경로를 바꿔준다.

security.txt를 생성하고 내용을 입력 후 Esc > :wq를 입력해 저장하고 나온다.

*a키를 눌러서 입력

cat 명령을 통해 제대로 입력되었는지 확인해준다.

현재 ftp의 서버는 xubuntu이기 때문에, xubuntu의 IP주소로 ftp를 실행한다.

실행 후, passive auto 명령을 입력해 클라이언트에서 서버의 포트로 접속해준다.

경로를 Desktop으로 이동해준다.

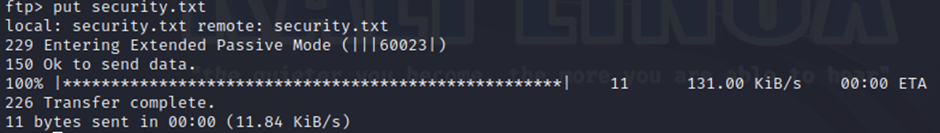

put명령으로 security.txt 파일을 xubuntu 서버(ftp 서버)로 이동시킨다.

Xubuntu로 가보면 바탕화면에 security.txt 파일이 생성된 것을 확인할 수 있다.

이제 Xubuntu(FTP 서버)에 있는 파일을 Kali(클라이언트 서버)로 불러오는 실습을 해보자.

Xubuntu에서 security1.txt 파일을 생성한다.

Kali에서 ftp를 실행해주고, Desktop으로 경로를 변경해준다.

get 명령으로 FTP 서버에 있는 파일을 클라이언트 서버로 가져온다(복사).

Kali(클라이언트) 바탕화면을 확인하면 security1.txt 파일이 생성된 것을 알 수 있다.

'Network > 침입탐지와차단시스템' 카테고리의 다른 글

| 침해사고 패킷 분석 - 2 (0) | 2023.04.11 |

|---|---|

| 침해사고 패킷 분석 - 1 (0) | 2023.04.11 |

| UDP 포트 스캔 (0) | 2023.04.08 |

| TCP stealth 스캔 (0) | 2023.04.08 |

| 와이어샤크와 네트워크 마이너를 활용한 패킷 분석 (0) | 2023.04.05 |