Web/Wargame

[Dreamhack] simple_sqli_chatgpt

와븨

2023. 8. 28. 16:52

코드 분석

@app.route('/login')

@app.route('/login', methods=['GET', 'POST'])

def login():

if request.method == 'GET':

return render_template('login.html')

else:

userlevel = request.form.get('userlevel')

res = query_db(f"select * from users where userlevel='{userlevel}'")

if res:

userid = res[0]

userlevel = res[2]

print(userid, userlevel)

if userid == 'admin' and userlevel == 0:

return f'hello {userid} flag is {FLAG}'

return f'<script>alert("hello {userid}");history.go(-1);</script>'

return '<script>alert("wrong");history.go(-1);</script>'- GET 요청 : login.html 페이지를 렌더링

- POST 요청 : userid와 userlevel을 가져와 출력 후, userid가 admin이고 userlevel이 0일 경우에만 flag를 출력

- res 변수를 보면 userlevel='입력값'이 들어가게 되어있다.

풀이

문제 페이지의 모습이다.

Login 페이지로 들어가면 userlevel을 입력해 login할 수 있다.

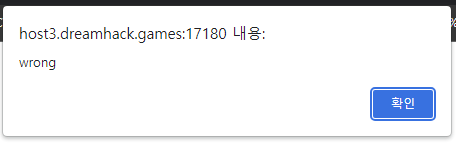

0이 아닌 숫자를 입력하면 wrong이라는 문자열이 경고메세지로 출력되고,

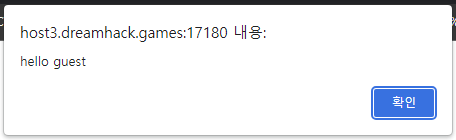

0을 입력하면 hello guest를 출력한다.

0을 입력해도 flag가 출력되지 않는 건 userid가 admin이 아니기 때문이다.

0' and userid='admin위와 같이 입력하면

"select * from users where userlevel=' 0' and userid='admin '"

다음과 같이 입력값이 들어가 userlevel이 0이고 userid가 admin이 되어 플래그를 찾을 수 있다.

플래그 발견!