침해사고 패킷 분석 - 2

분석해야 할 것

- 공격에 성공한 공격자 IP

- 공격자 이외 서비스에 접근한 IP

- 공격자가 시스템에 침투하기 위해 접근한 서비스 포트

- 공격자가 이용한 취약점

- 공격자가 리버스 공격을 하기 위해 사용한 포트

- 공격자가 올린 웹쉘의 이름과 md5 해시 값

- 공격자가 웹쉘을 올린 뒤에 사용한 명령어

얘는 패킷이 좀 많음..

패킷 통계 보면 저번 사례와 마찬가지로 TCP 안의 HTTP가 많은 것을 확인할 수 있음

특히 HTTP안의 Media Type이 큼

카운터를 확인해보자

SQL Injection 같은 공격을 하면 4xx쪽으로 쏠리는데, 이건 정상 state code가 많다

=> 정상적인 페이지로 접근해서 시스템을 공격했음을 추측할 수 있다

도메인을 확인해보니 공격했던 웹서비스 포트는 8180임을 알 수 있었다.

attack이라는 문구가 있는 것을 보아 뭔가 수상하니 192.168.206.133을 확인해보자.

필터링을 해서 자세히 살펴보자

upload.html의 TCP Stream을 살펴볼 것이다

Save as로 저장해서 확인해보면 첨부파일을 활용해서 공격을 진행했다는 것을 알 수 있다.

attack 디렉토리가 생성된 것도 찾을 수 있었다.

shell.jsp가 동작이 되었고,

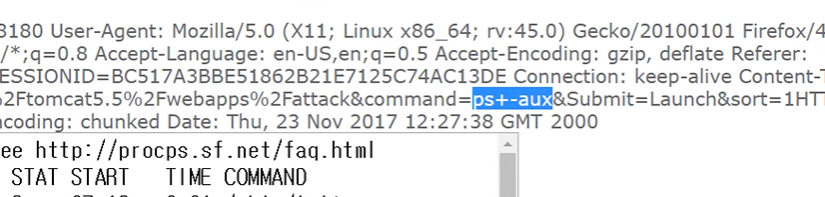

웹 쉘로 프로세스 정보를 확인했다.

이제 웹 쉘을 찾아보자.

upload.html의 TCP Stream을 다시 살펴보면

attacker.war 파일을 올렸음을 알 수 있다.

upload.html 패킷의 정보에서 Media를 살펴보면 Data를 찾을 수 있다.

자세히 분석하기 위해 Data에서 오른쪽 마우스 > Export Packet Byte를 선택해 저장해준다.

파일을 저장한 위치로 가서 압축을 풀어보면

shell.jsp가 있는 걸 찾을 수 있다.

참고 강의

https://www.inflearn.com/course/lecture?courseSlug=wireshark_boanproject&unitId=22158

학습 페이지

www.inflearn.com