침해사고 패킷 분석 - 1

분석해야 할 요소

- 공격자의 IP 주소

- 공격자가 서비스에 저속하기 위해 사용한 계정 정보

- 공격자가 공격하기 위해 사용한 대상 주소 URL

- 공격자가 사용한 파일 이름

- 공격자가 획득한 개인 정보

- 공격자가 시스템에 침투 한 후에 실행한 명령어

패킷이 굉장히 많아서 도메인 정보가 패킷에 많을 시 → Statics > Resolved Addresses 에서 패킷 정보 안에 도메인이 몇 개인지 분석

이 패킷에는 도메인 정보가 많지는 않음

Statics > Protocol Hierarchy

프로토콜 통계 정보를 확인해보면 TCP 패킷이 가장 많고, 그 중에서도 HTTP 패킷이 많은 것을 알 수 있음

지금 분석하고 있는 패킷은 웹 Shell이 올라간 형태일 가능성이 높다

Statics > Conversations

포트 정보 기준으로 보면 어디서 어디로 접속한 포트들이 많은 지 알 수 있음

이 패킷은 192.168.206.152가 공격자일 가능성이 높다.

Statics > HTTP > Packet Counter

패킷 정보가 많을 때 공격 형태를 확인할 수 있음

Statics > HTTP > Requests

서버 쪽으로 유통한 정보들을 보여줌

공격자가 접속한 아이디와 패스워드는 login.php에서 찾을 수 있을 것이다.

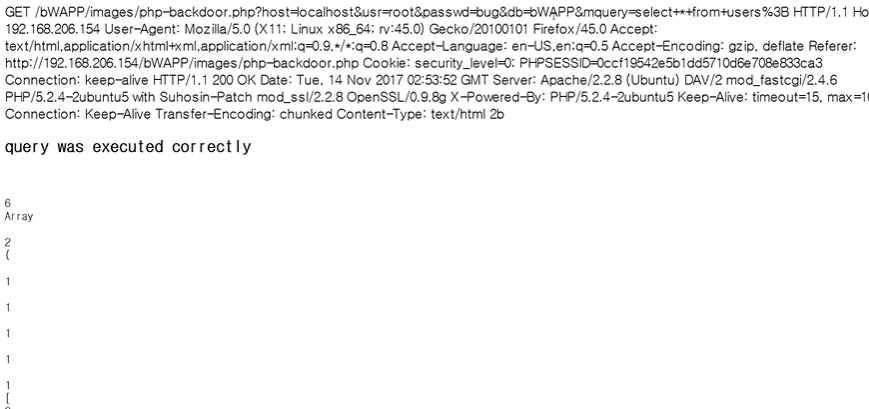

또, php-backdoor.php는 없는 페이지이기 때문에 이 페이지가 web shell일 가능성이 높다.

login.php 패킷에서 오른쪽 마우스 > follow > TCP Stream으로 접속

=> session이 유지되는 동안 공격자가 접속했던 패킷 정보를 보여줌

공격자의 아이디와 패스워드를 확인할 수 있다.

밑 부분에 Save as > upload.html 로 저장하면 공격자가 어떤 페이지에 접속했는지 알 수 있다.

unrestricted file upload를 통해서 backdoor.php 파일을 업로드 했을 가능성이 높다는 것을 알 수 있음

backdoor.php 패킷의 TCP Stream > Save as로 저장해서 확인해보자

=> 공격자가 웹페이지에서 한 행위들을 확인 가능

공격자가 프로세스 정보들을 확인한 걸 알 수 있음

localhost 패킷도 TCP Stream을 확인해보자.

공격자가 공격을 해서 가져온 Database들을 확인할 수 있다.

공격자가 사용했던 파일 이름은 php-backdoor.php 임을 알 수 있다.

*pcap 파일로 변환해서 네트워크 마이너로도 확인할 수 있다.

참고 강의

https://www.inflearn.com/course/lecture?courseSlug=wireshark_boanproject&unitId=22157

학습 페이지

www.inflearn.com